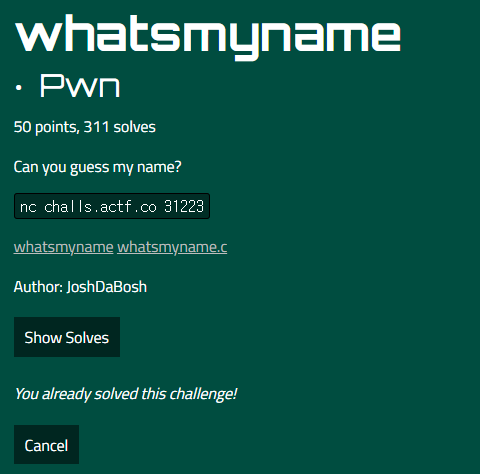

문제 풀이 환경 : ubuntu 18.04 사용 툴 : IDA 7.7 pro 대회 정보 : https://ctftime.org/event/1588 (angstromCTF 2022) whatsmyname.c 더보기 #include #include #include static void generate_name(char *str) { FILE *file = fopen("/dev/urandom","r"); fgets(str, 48, file); fclose(file); } int main(){ char yourName[48]; char myName[48]; char guess[48]; setbuf(stdout, NULL); generate_name(myName); printf("Hi! What's your na..