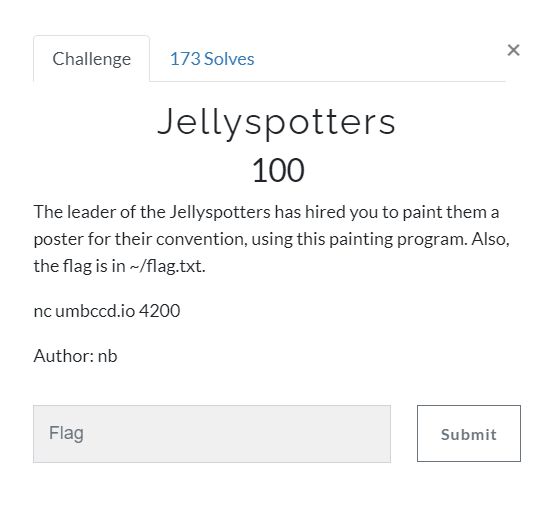

문제 풀이 환경 : ubuntu 18.04 사용 툴 : IDA 7.5 pro 하..풀릴듯 말듯 했는데 결국 못풀었었다. Analysis mitigation execution code 함수가 넘 많아서 문자열 찾기로 인풋 넣는 곳 찾았다. (main함수였네) RIP 컨트롤이 가능해서 쉽게 풀릴거 같은 느낌이다. flag를 주는 함수도 딱히 없었고해서 bss영역에다가 '/bin/sh'문자열 넣고 실행해야겠다는 생각을 하였다. Exploit Scenario Summary sys_read 호출하여 bss 영역에 '/bin/sh' 문자열 삽입 sys_sigreturn 호출 ~ (Sig ROP) 처음엔 syscall로 sys_read를 호출해서 bss영역에 /bin/sh 문자열을 쓰고난 다음에 main으로 리턴하려..