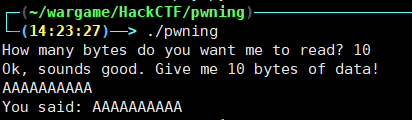

문제 풀이 환경 : ubuntu 18.04 사용 툴 : IDA 7.5 pro RTC 기법 공부해보려고 이 문제 풀었는데 호옥시나..?! 하는 마음에 풀어봤더니 성공했다. 주어진 파일은 문제파일 바이너리 and libc Analsysis 일단 실행 그냥 종료된다. IDA main을 살펴보자. BOF가 터진다. RET를 건들 수 있다. How to exploit 보호기법 plt, got 다 살아있지만 스택에 shellcode 쓰기와 실행은 불가능하다. ROP하는 쪽으로 방향을 잡아보자. ROP 1. read함수 got를 leak 2. libc base 획득! 3. system('/bin/sh\x00') 실행 write함수를 이용하여 read함수의 got를 leak해보자. 그럴려면 3개의 가젯이 필요하다. p..