|

환경설정 : iso 파일을 이용하여 서버를 연 후, kali linux을 이용하여 ssh로 서버에 접속함. * level06 ID: level06 PW: level06 |

flag06 계정 자격 증명은 legacy unix system(취약한 유닉스 시스템)에서 나왔다.

이 level을 수행하려면 level06 계정으로 로그인해라. 이 레벨의 파일은 /home/flag06에서 찾을 수 있다.

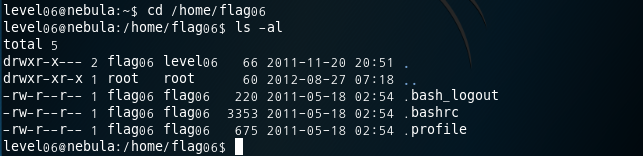

문제에서 제시한 /home/flag06 에 가보았다.

딱히 힌트가 없는 것 같다.

그래서 구글링을 해보았다...

잊고 있었는데 내 블로그에도 포스팅 한 내용 이었다. (이래서 복습이 중요하다 ㅠㅁㅠ)

FTZ 트레이닝을 하면서 배운 내용이었다.

|

jiravvit.tistory.com/entry/FTZ-Trainer-610-%EC%9A%94%EC%95%BD

|

취약한 유닉스 시스템이라고 한다면 바로 저 passwd 파일의 두번째 필드인 계정 비밀번호 부분이 아닐까?

그래서 바로 /etc/passwd 파일을 열어보았다.

flag06 계정의 두번째 필드가 x가 아니다.

이 말은 즉 /etc/shadow 파일에 flag06 계정의 비밀번호가 없고 그냥 저런식으로 flag06의 패스워드가 암호화 되어 있다는 것을 알 수 있다.

저 암호를 해독하기 위해 John the ripper 라는 툴을 사용해보겠다.

| * 존 더 리퍼(John the ripper) Unix 계열 password crack tool이다. 알파벳 숫자의 조합, 숫자 조합, 단어 조합 등을 이용하여 무차별 대입 공격을 통해 패스워드를 크랙한다. http://www.openwall.com/john/ 에서 개발버전, 안정버전, linux용, windows용 등을 다운 받을 수 있다. |

john the ripper 툴을 사용하기 위해 내 칼리의 root 계정에 level06 폴더를 생성해 주었고 거기에 test.txt를 만들어 flag06의 계정정보를 집어넣었다.

john -show [크랙대상파일]

크랙 패스워드를 보려면 -show 옵션을 사용하면 된다!

저기 두번째 필드에 hello가 보인다. flag06의 계정의 비밀번호는 hello인 것을 알 수 있다.

John the ripper 툴을 사용하여 크래킹한 비민번호를 이용하여 flag06 계정에 로그인을 성공하였다!

whoami 명령을 통해 내가 flag06 인 것을 확인했고, getflag를 발동시켜 level06도 풀 수 있었다.

level07로 가즈아 >_<

'WAR GAME > Nebula' 카테고리의 다른 글

| [Exploit-Exercises: Nebula] level08 풀이 (0) | 2020.06.30 |

|---|---|

| [Exploit-Exercises: Nebula] level07 풀이 (0) | 2020.06.29 |

| [Exploit-Exercises: Nebula] level05 풀이 (0) | 2020.06.20 |

| [Exploit-Exercises: Nebula] level04 풀이 (0) | 2020.06.11 |

| [Exploit-Exercises: Nebula] level03 풀이 (0) | 2020.05.21 |