|

환경설정 : iso 파일을 이용하여 서버를 연 후, kali linux을 이용하여 ssh로 서버에 접속함. * level08 ID: level08 PW: level08 |

읽을 수 있는 파일이 다시 검색됨. 해당 사용자가 무엇을 하고 있는지 확인하고 이를 사용하여 flag08 계정에 로그인하십시오.

이 단계를 통과하려면 level08 계정으로 로그인해라. 이 수준의 파일은 /home/flag08에서 찾을 수 있다.

소스코드는 별도로 제공되어있지 않다.

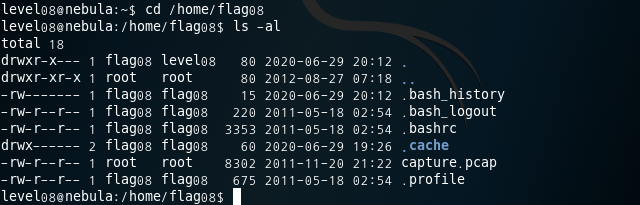

일단 문제에서 이야기하는 /home/flag08로 가보았다.

저기에 capture.pcap 이라는 조금 낯선 파일이 보인다.

이거를 tcpdump 명령을 이용하여 열어보려고 했는데 알아보기 힘들어서 저 파일을 다운받아서 확인해보기로 하였다.

그래서 sftp 라는 프로토콜을 사용하였다.

stfp 프로토콜을 사용하여 level08에 로그인한 모습이다.

get 명령을 사용하여 칼리리눅스에 capture.pcap을 다운받았다.

이제 wireshark를 열어 capture.pcap 파일을 분석해보도록 하겠다.

기본적으로 wireshark를 사용하여 pcap 파일을 분석할 때는 Analze -> Follow -> TCP Stream 을 본다.

어떤 데이터가 실제로 왔다갔다 하는 지 보는 것이라고 한다.

빨간색이랑 파란색이 번갈아서 데이터를 주고 받은 것을 확인할 수 있다.

저기 보면 대놓고(?) Password가 backdoor...00Rm8.ate라고 적혀있는 것을 확인할 수 있다.

근데 저게 답이 아니다..

저기서 ...에 담긴 의미를 또 봐야 한다.

Show and save data as를 ASCII에서 Hex Dump로 바꾸고 아까 그 Password 부분을 살펴본다.

그러면 . 의 의미를 파악할 수 있다.

.은 생략한다는 뜻인 .이 아니라 아스키 코드로 7f라고 표시되는 것을 볼 수 있다.

이것은 delete를 뜻한다.

-> 결론적으로 문자를 지운다고 생각할 수 있겠다...

ASCII에서 .으로 표시된 이유가 delete를 ASCII로 표시하기 애매해서 .으로 표시한거라고 한다.

|

결론적으로 패스워드는 backdoor...00Rm8.ate 가 아니라 backd00Rmate 가 되겠다... |

해당 비밀번호로 flag08 계정에 로그인해서 인증을 하면 로그인이 되게 된다.

여기서 getflag를 발동시키면 성공적으로 문제가 풀리게 된다~

level09 가즈ㅏㅏㅏ

'WAR GAME > Nebula' 카테고리의 다른 글

| [Exploit-Exercises: Nebula] level09 (0) | 2020.07.06 |

|---|---|

| [Exploit-Exercises: Nebula] level07 풀이 (0) | 2020.06.29 |

| [Exploit-Exercises: Nebula] level06 풀이 (0) | 2020.06.26 |

| [Exploit-Exercises: Nebula] level05 풀이 (0) | 2020.06.20 |

| [Exploit-Exercises: Nebula] level04 풀이 (0) | 2020.06.11 |