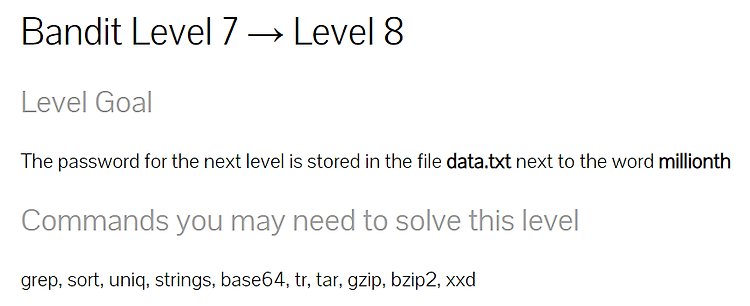

사용 툴: cygwin 1) 문제 패스워드는 data.txt 파일 안에 있고 millionth 단어 옆에 있다. 단어 옆에 있다는 뜻이... 같은 행에 있다는 뜻 같다. 2) 문제 풀이 bandit6로 로그인해주고 ls -al 명령어를 이용하여 홈 디렉터리를 살펴본다. 홈 디렉터리에 data.txt가 있고, cat 명령어를 통해 data.txt를 열어보려고 했다. 꽤 오랫동안... 내용을 출력해냈다. 다시 확인해보니까 4메가였다. 아무튼 캡쳐본을 살펴보면 내가 생각하기에 웬지 왼쪽의 노란색 박스에 millionth 단어가 있을 거 같고 오른쪽 빨간색 박스에 패스워드로 추정되는 문자열이 있을 것 같다. 특정 문자열을 찾고자 할 때 사용하는 명령어인 grep 명령어를 사용 해 보자. cat data.txt ..