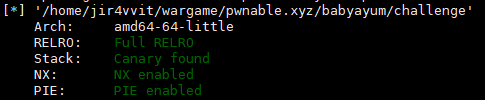

문제 풀이 환경 : ubuntu 18.04 사용 툴 : IDA 7.5 pro Analysis Check Mitigation Execution & Code 1번 메뉴를 선택하면 무슨 주소를 출력해 준다. 이 주소는 IDA에서 확인한 결과, win함수의 주소임을 알 수 있다. win 함수는 아래와 같이 생겼다. fawn.jpg를 화면에 출력해준다. 뭔가 이 사진에 flag가 저장되어 있을 것 같아서 이 함수를 최종적으로 실행시켜야겠다고 생각했다. 그리고 3번 메뉴에서 이 deliver 함수를 실행한다. 직감적으로(?) 이 함수 대신에 win함수를 실행해야겠다고 생각했고, 마침 디버깅하면서 확인해보니 s에 선택메뉴 번호 적을 때 s.fptr 영역을 덮을 수 있어서 그대로 바로 진행하였다. Get Flag fr..