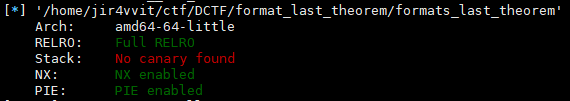

문제 풀이 환경 : ubuntu 18.04 사용 툴 : IDA 7.5 pro maxlen을 늘려서 함수포인터를 바꾸는 방향으로 풀어보았다. (name 범위 밖에 접근가능하니깐 OOB 취약점이 터진다고 생각했다.) 문제에 워낙 FSB가 대놓고 터져서 FSB로만 풀 생각을 했었는데...... 이런 방법이 있었군 ㅇㅁㅇ!! https://www.notion.so/jir4vvit/pwnable-xyz-strcat-OOB-8e47aba1a25e46c986ec4f25f49edf82 [pwnable.xyz] strcat (OOB) 워게임 사이트 : HackCTF (https://ctf.j0n9hyun.xyz/) www.notion.so